Para esta practica se utilizara el servidor proxy como forwarding y va a conectar una red interna y una red con acceso a internet por medio de NAT, siendo la red interna la verde para el endian y a la cual se le aplicaran las políticas del proxy,

Configuración de las interfaces del servidor:

Red interna (verde): 192.168.100.1/24

Wan (Roja): 192.168.10.37/24

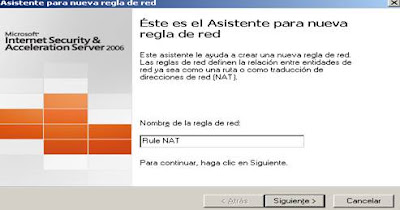

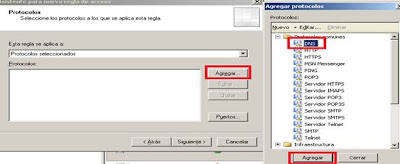

Ahora para permitir que los clientes naveguen en internet se crea un NAT básico en la pestaña de cortafuegos y luego en Reenvio de puertos/NAT:

Para empezar con la configuración del proxy se hace un desplazamiento hasta la pestaña proxy y como se desea implementar un proxy web/cache se elige la pestaña http, luego en la parte configuración luego para iniciar damos click en el botón a la derecha de activar el proxy, después lo que sigue es hacer la configuración inicial de este; como también se desea realizar uno transparente seleccionamos esta pestaña, y escogemos las opciones de puerto, lenguaje y un numero máximo de descarga:

Se seleccionan los puertos SSL esta opción se puede dejar por defecto, luego se habilitan las opciones mostradas, para permitir la utenticacion de usuarios al proxy pero la ultima se desabilita para que el proxy transparente no necesite utenticacion de ningun tipo:

Luego las opciones de la administración de cache, en la cual se escoge la cache en el disco, la memoria y el tamaño de los objetos que almacenara, estas opciones permiten que la navegación web sea mas rápida para todos los clientes, las demás opciones se pueden dejar tal cual:

Luego se guardan los cambios y se aplican:

Para crear los usuarios a registrar en el proxy hay que desplazarse a la pestaña Autenticación, esta configuración se puede hacer por diferentes métodos, como buscar un LDAP o en active directory pero esta ves se harán usuarios con método NSCA, se puede colocar un numero máximo de clientes y otras opciones mas, las que están por defecto también son útiles:

Luego se da click en la pestaña administración de usuarios y se crean:

Luego se crean los grupos de usuarios, para esto en la parte de autenticación se da click en el botón de administración de grupo, se crea un grupo y se seleccionan los usuarios que se desean incluir se guarda y aplican los cambios:

Luego se crean los filtros, se pueden tener varios de estos, para esto hay que desplazarse a la pestaña filtros, aquí se puede encontrar uno por defecto para los virus:

Se da click en crear perfil, aquí se le da un nombre, se chulea el escaneo de virus y en el primer grupo de opciones se puede bloquear paginas que con el contenido a escoger, por tener palabras o frases claves:

El el segundo conjunto se bloquean paginas conocidas con las características a seleccionar:

En el ultimo conjunto se pueden ingresar manualmente las URLs o los dominios que se desean bloquear, se guarda y se aplican los cambios:

Ahora se crean las políticas, esto para aplicar los filtros que se crearon y asociarlos a los usuarios o a todos, para esto hay que desplazarse a la opción de políticas de acceso y se agrega una nueva, se escoge la fuente y el destino, y si se desea se selecciona la autenticación, y luego se selecciona el grupo:

Luego en filter profile se selecciona el filtro que queremos seleccionar, las demás opciones se pueden dejar así:

Luego para registrarse desde un cliente, se ingresa a las opción de proxy del navegador, (depende de este), se ingresa la ip del prixy y se selecciona para todos los puertos:

Se ingresa un usuario el password de este:

Se verifica que el filtro funcione:

Para verificar la funcionabilidad del proxy transparente solo basta con crear otra política pero esta ves no se selecciona la autenticación, luego en las opciones de proxy del navegador se selecciona detectar automáticamente el proxy de la red: